自動車サイバーセキュリティ「ISO/SAE 21434」

ヴィッツでは研究で鍛えたノウハウを活かして、自動車メーカー様や多数のサプライヤー様へ技術支援や解説書の提供などを行っております。「UN-R155 サイバーセキュリティ法規」「ISO/SAE 21434」の概要と対応のポイントを解説いたします。

技術紹介

何故、ISO/SAE 21434の導入が必要?

2020年6月25日に、国際連合欧州経済委員会(UNECE国連の中のヨーロッパ地域に関する経済委員会)の下部組織である「自動車基準調和世界フォーラム(WP29)自動車の国際ルールを話し合う国連の組織」が、自動車へのサイバーセキュリティ対策を義務付ける指針(法規制の提案)を採択しました。

それによって、UN-R155自動車にサイバーセキュリティ対策を義務付ける国際ルールサイバーセキュリティ法規(以降、セキュリティ法規と記す)を満たしていない車両は、欧州や日本をはじめとした多くの国で販売できなくなる可能性があります(米国や中国などを除く)。

セキュリティ法規の要求事項のポイントは、以下の2つです。

- 当局(※)は、製造業者(OEM)に対してCSMS (Cyber Security Management System)サイバー攻撃に備えた会社全体の仕組み が構築できていることを確認するための事前審査を行い、適合証書を発行する。

- 当局(※)は、車両型式に対してサイバーセキュリティ要求を満たしていることの審査を行い、型式認証を発行する。

※日本の場合、当局=国土交通省

そして、1つ目のポイントであるCSMSの適合証書を得るためには、国際標準規格であるISO/SAE 21434自動車のサイバーセキュリティに関する国際規格に従って組織やルール&プロセスを整備し、その妥当性を第三者に説明する必要があります。なお、サプライヤ部品などを提供する会社がCSMSを構築できていることは、部品供給先のOEMが監査を行うことが要求されているため、自動車業界全体でサイバーセキュリティへの取り組みが必要となっています。

ISO/SAE 21434の導入に期限はあるか?

セキュリティ法規は2021年1月に施行され、2022年7月以降に販売される一部の車両から、規制が開始されています(図1)。

2022年7月にまずOTA無線で車のソフトウェアを更新する仕組み対応の新型車に対する規制が開始され、その後、2024年1月にOTA非対応の新型車に対する規制が開始されています。その後、継続生産車に対しても規制が開始されます。

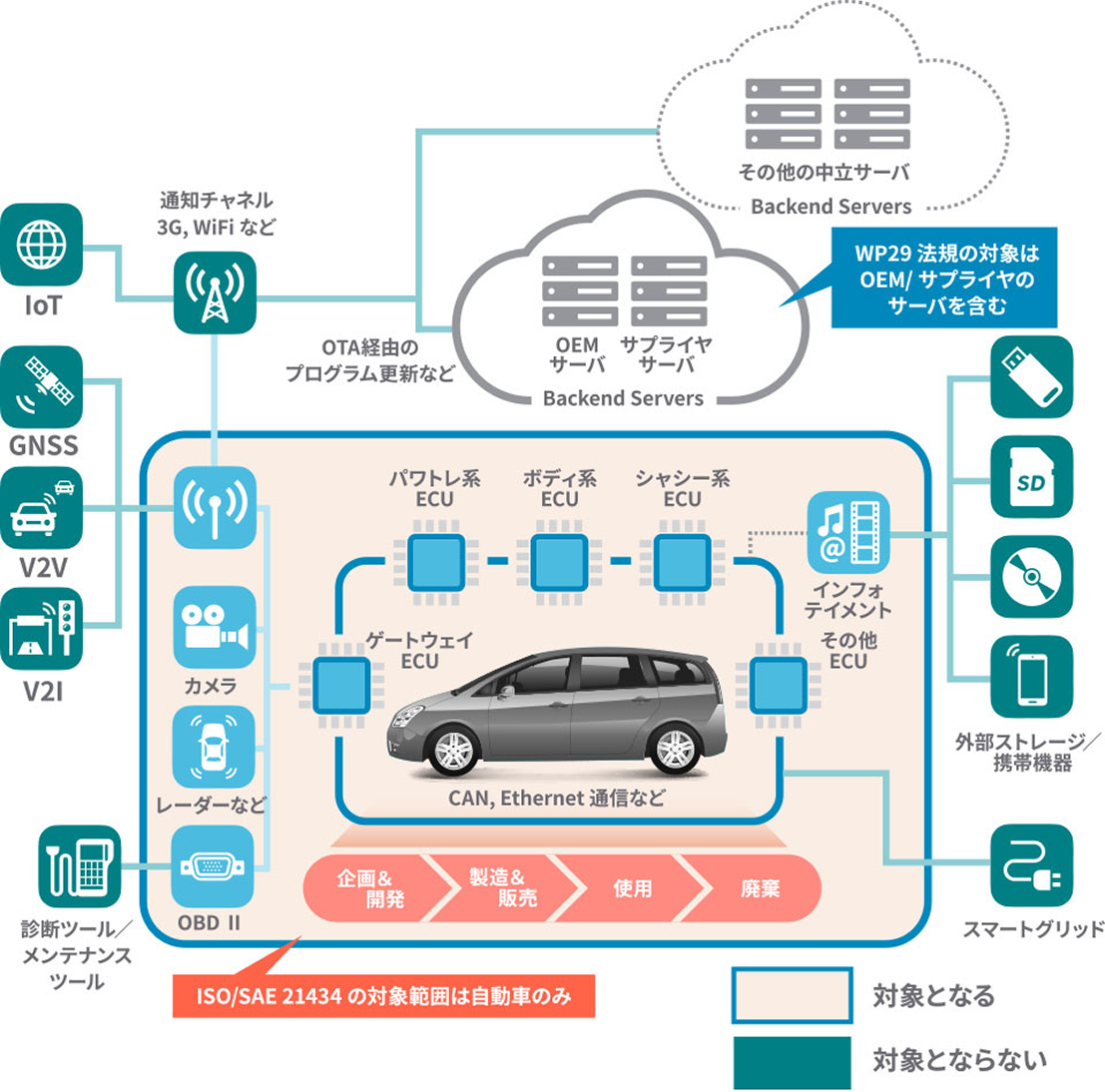

ISO/SAE 21434が対象とするシステム

ISO/SAE 21434のスコープは、「車両に搭載される電気/電子システムのコンセプト~廃棄までのサイバーセキュリティマネジメントシステム」です(図2)。

セキュリティ法規には、車両と通信するOEM / サプライヤのバックエンドサーバのセキュリティ管理が含まれますが、ISO/SAE 21434の対象は自動車に限られていることには、注意が必要です。バックエンドサーバのセキュリティ対策は、ISO/IEC 27000シリーズ(ISMS規格群)情報セキュリティの国際ルールや、ISO 15408 (Common Criteria)IT製品の安全性を評価する国際基準などを参考に構築することができます。

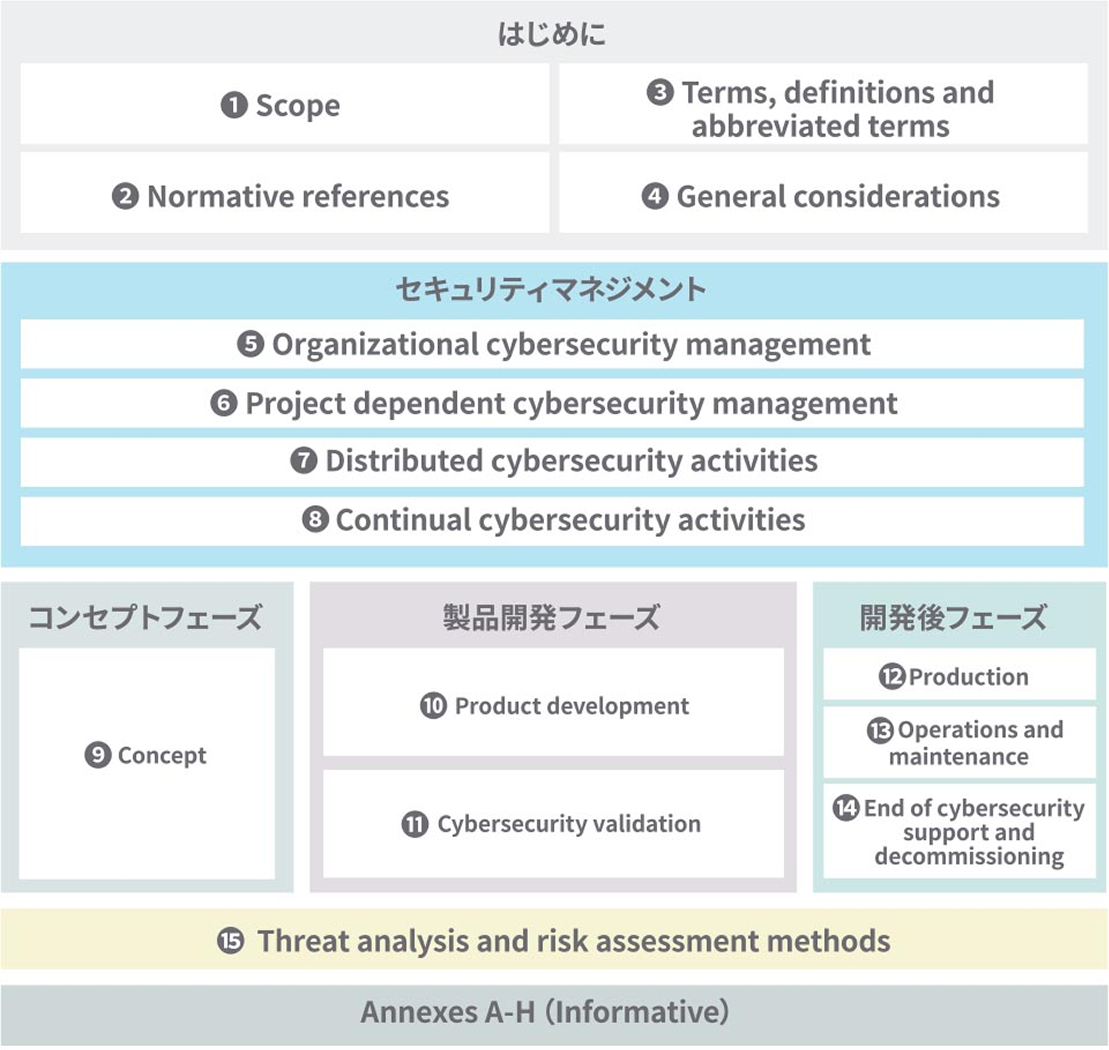

ISO/SAE 21434の全体構成

ISO/SAE 21434は、全15章で構成される本文と、8個のAnnexから構成されています(図3)。

ISO/SAE 21434は大きく、サイバーセキュリティマネジメント、コンセプトフェーズ、サイバーセキュリティ製品の開発、および、製品開発後のSIRT活動、の4つの内容に分けることができます。ここからは、それぞれの要求事項のポイントを解説していきます。

サイバーセキュリティマネジメント

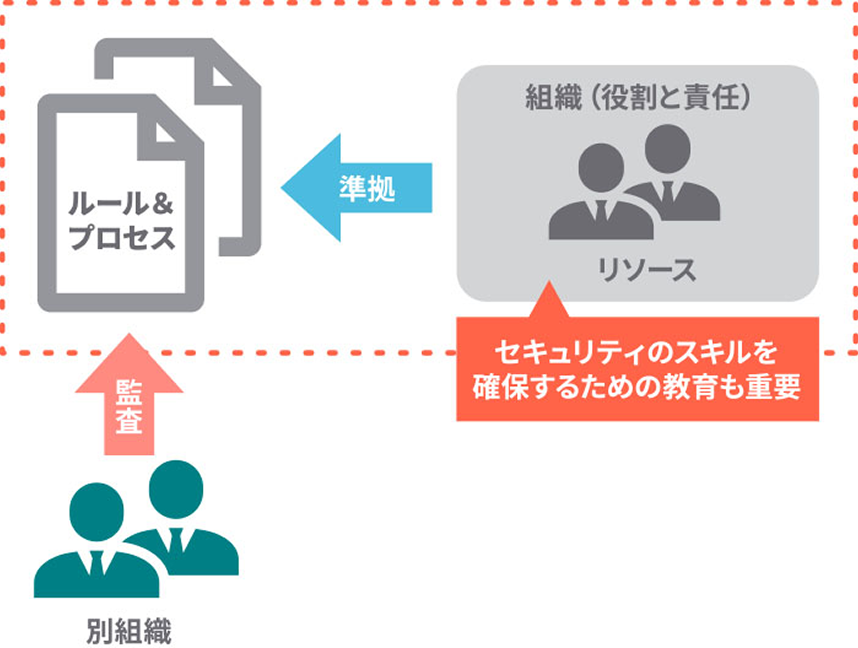

ISO/SAE 21434では、サイバーセキュリティマネジメントとして、組織のサイバーセキュリティ管理と、プロジェクトのサイバーセキュリティ管理、の2つの活動が求められています。

組織のサイバーセキュリティ管理を行うためには、サイバーセキュリティガバナンスを構築する必要があります。そのためには、ISO/SAE

21434に準拠したルール&プロセスの構築と、実際にプロセスを運用するための組織の構築が必要です。このとき、組織に対して適切な役割と責任を与え、かつ、十分なリソースを配置することも重要です。

また、ISO/SAE

21434では、組織がプロセスを準拠していることを確認するために、監査を実施することが求められています。セキュリティ法規の要件を考慮すると、この監査は「CSMSの構築を確認するための事前審査」に該当すると考えられます。そのため、OEMに対しては当局が審査を行い、サプライヤに対してはOEMが審査を行うことになると考えられます(図4)。

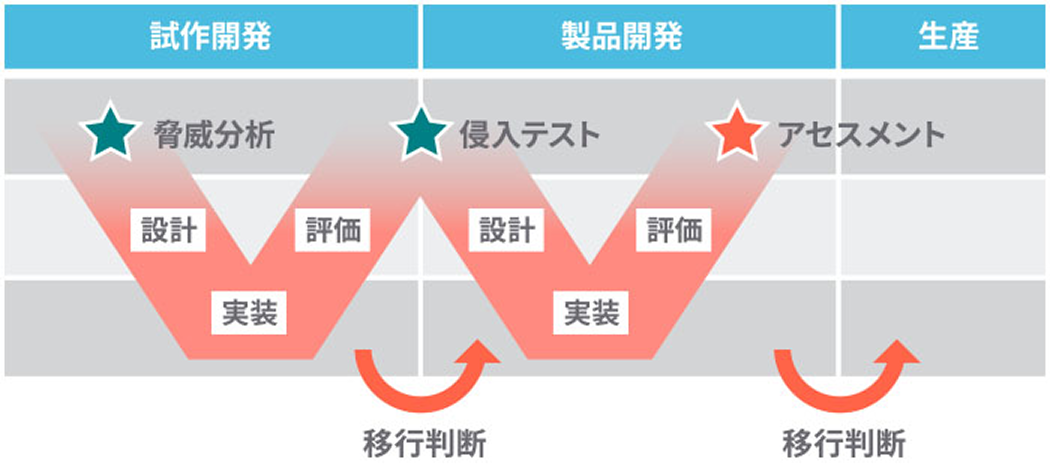

サイバーセキュリティに関連する製品開発のプロジェクト管理を行うためには、セキュリティを担保するための活動を織り込んだプロジェクト計画を立てる必要があります。そして、実際に計画に沿って開発を進めることが重要です(図5)。

また、ISO/SAE 21434では、製品の開発が完了し、生産に移行する前に、製品のセキュリティ対策に問題がないことを確認するためのサイバーセキュリティアセスメントを実施することが求められています。セキュリティ法規の要件を考慮すると、このアセスメントは「車両型式がサイバーセキュリティ要求を満たしていることの審査」に該当すると考えられます。そのため、こちらも監査と同様に、OEMに対しては当局が審査を行い、サプライヤに対してはOEMが審査を行うことになると考えられます。

サイバーセキュリティコンセプト

ISO/SAE 21434では、サイバーセキュリティコンセプトを作成し、製品へのサイバーセキュリティ対策を定義することが要求されています。

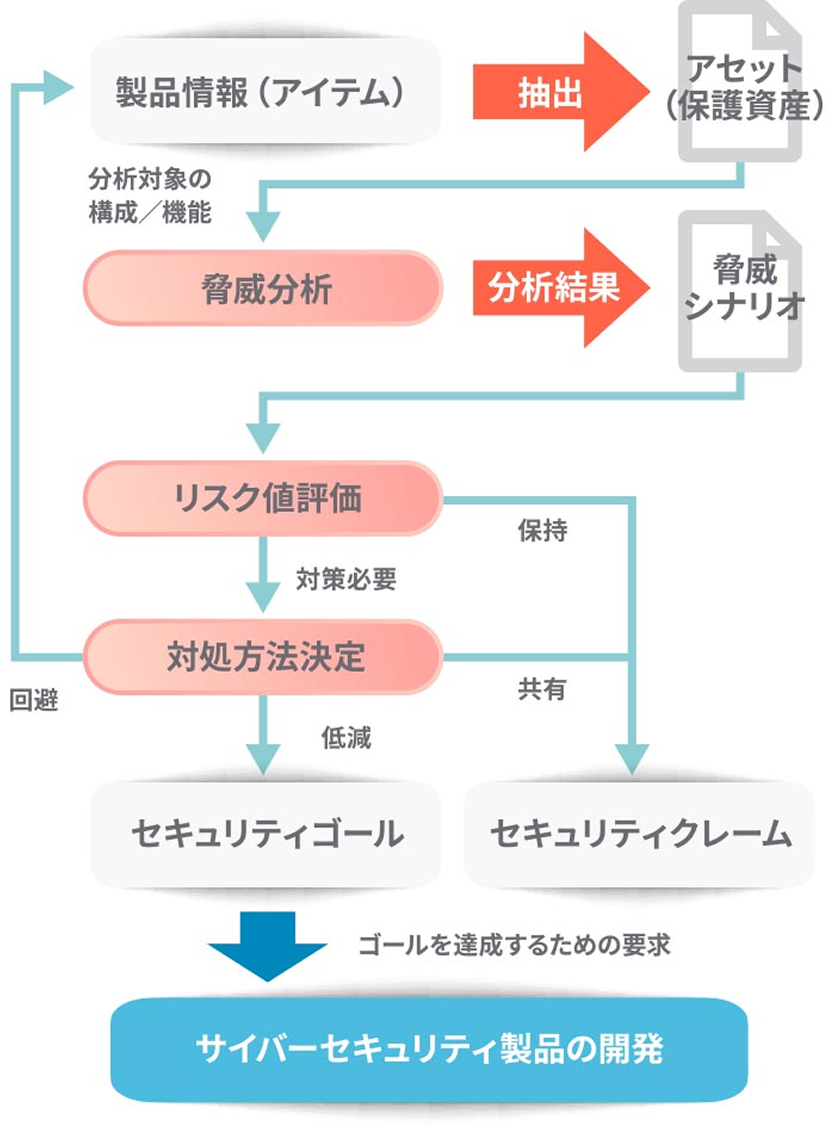

サイバーセキュリティコンセプトで実施する活動の流れは、まず製品(アイテム)を明確化し、脅威分析によって製品に対する脅威シナリオと潜在するリスクの値を決定します。

次に、リスクの大きさによって、製品に潜在するリスクへの対処方法(低減、共有、回避、保持)を決定します。リスクを低減する場合には、脅威シナリオを防ぐための目標を、サイバーセキュリティゴールとして定義します。

リスクを保持、共有する場合は、それらの根拠をサイバーセキュリティクレームとして定義します。また、リスクを回避する場合は、リスクの原因となる要素を取り除くため、製品の設計変更を行います。

そして、サイバーセキュリティ製品の開発に対して、サイバーセキュリティゴールを実現するためのサイバーセキュリティ要求を渡します(図6)。

サイバーセキュリティ製品の開発

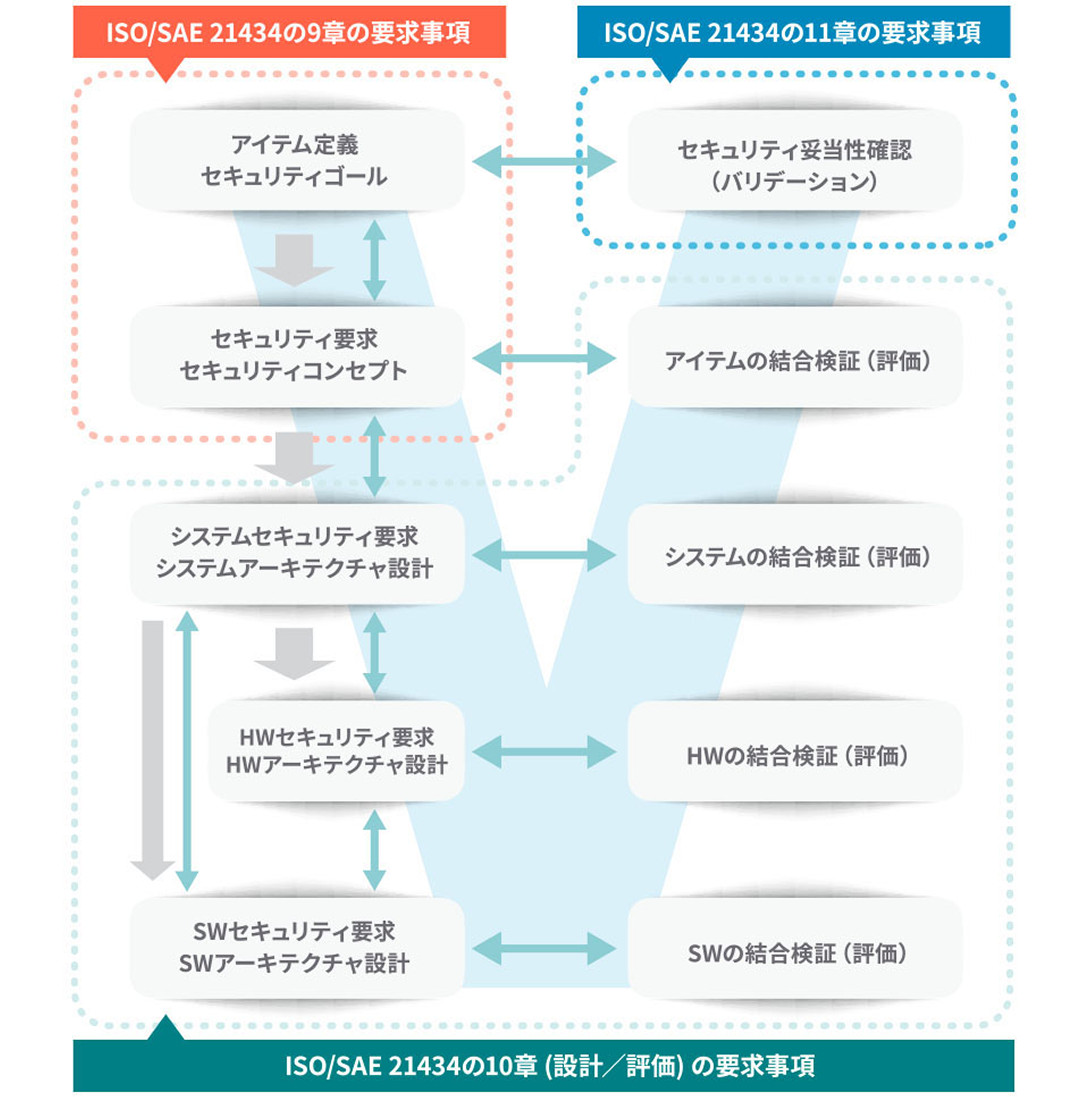

ISO/SAE ISO/SAE 21434では、サイバーセキュリティ製品の開発に関する要求事項が10章に記載されています。10章の要求事項は、システム、ハードウェア、ソフトウェアなどの工程を区別せずに記載されているため、規格を読む際に要求事項を対応する工程に分配する必要があります(図7)。

なお、セキュリティに関連する製品開発を行う際には、設計/実装の内容に脆弱性が混入しないことを工程毎に検証&評価するため、脆弱性分析、および、脆弱性評価を実施する必要があります。脆弱性分析には様々な手法が存在しますが、分析を行う工程の特長に合わせた手法を選択することが重要です。

製品開発後のSIRT活動

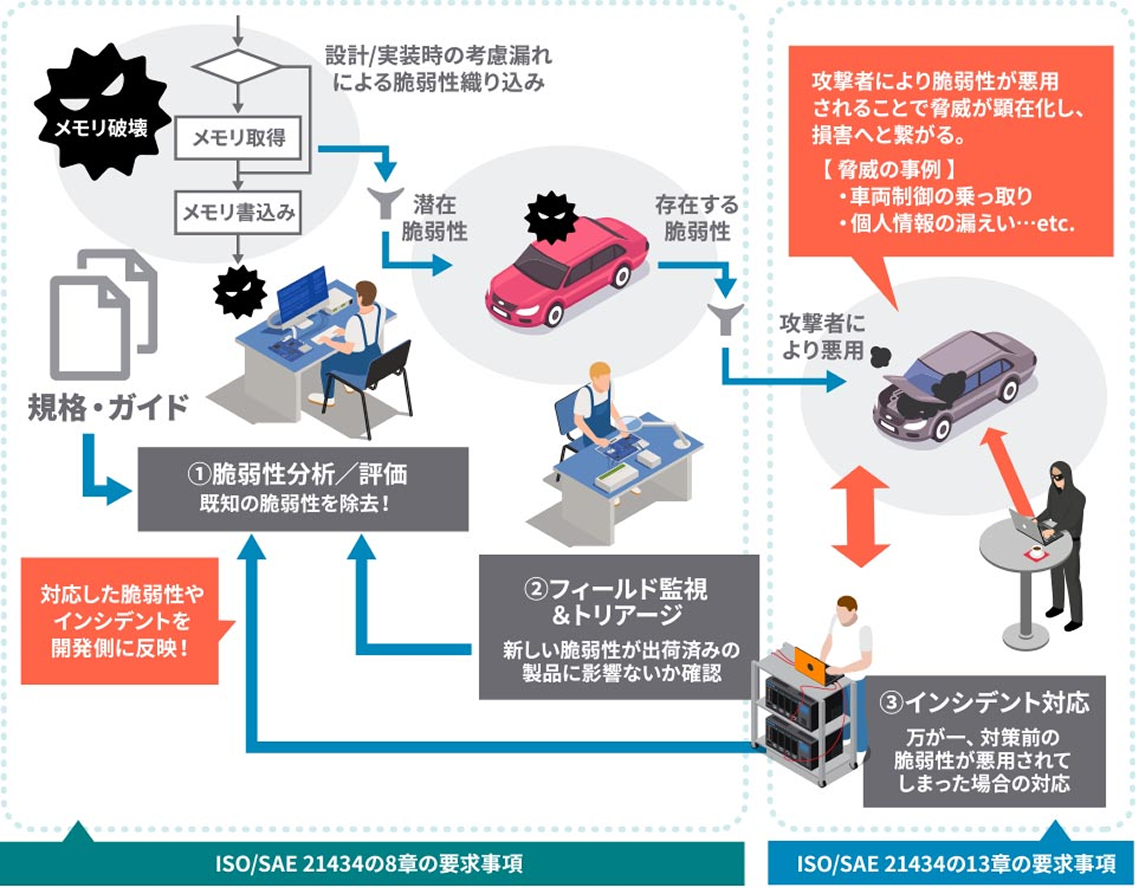

ISO/SAE 21434では、製品開発が終わった後、製品の生産、および、市場で運用する際の要求事項が定義されています。その中でも特に重要なのが、SIRT(Security Incident Response Team)サイバー攻撃に対応する専門チーム活動の要求です。

ISO/SAE

21434には、フィールド監視による脆弱性情報の収集と、見つけた脆弱性情報への対処(トリアージ)、および、実際に自社製品に対してハッキングが行われた際のインシデント対応に関する要求が定義されています(図8)。

自動車に対するハッキング事例は、ジープ・チェロキーの遠隔操作の報道(2015年)を皮切りに、数多く報告されています。そのような事態に備え、インシデント対応のプロセスを整備しておくことが非常に重要です。

ISO/SAE 21434を導入するためには?

ISO/SAE 21434の要求事項は、様々な組織で適用できるように非常に曖昧に記載されています。そのため、ISO/SAE

21434に準拠したプロセスを構築する際には、その曖昧な部分を具体化し、「実行可能な活動」に落とし込む必要があります。

ISO/SAE

21434に準拠したプロセスを構築し、運用していくためには、規格の正しい解釈に加え、サイバーセキュリティの知識(脅威分析/脆弱性分析を実施するスキルなどを含む)が必要です。

参考文献

- ISO/SAE 21434 Road vehicles — Cybersecurity engineering

- Proposal for a new UN Regulation on uniform provisions concerning the approval of vehicles with regards to cyber security and cyber security management system

- Cybersecurity: Explanations for the suggested amendments to GRVA-05-05-Rev.1

ソリューション

ヴィッツのサイバーセキュリティ支援

ヴィッツでは、自動車サイバーセキュリティの導入支援を行うため、以下のソリューションを展開しています。

- サイバーセキュリティ対策の各種解説書(文書)

- 自動車サイバーセキュリティセミナー 対面 動画

- P-SIRT運用サービス

- サイバーセキュリティプロセスの構築

- 脅威分析/脆弱性分析の実施サービス

提供実績

技術提供実績(掲載:五十音順)

ヴィッツのサイバーセキュリティ集団は、研究で鍛えたノウハウを活かしてトヨタ自動車株式会社様をはじめ、自動車メーカー様や多数のサプライヤー様へ技術支援や解説書の提供などを行っております。

※掲載許可を頂いた一部の企業様をご紹介しております。